リモート ワークの広がりに伴い、DaaS (Desktop as a Service) ソリューションの導入を検討されている方も多いのではないかと思います。

Azure、AWS、Google Cloud、OCI の各種クラウドサービスにおいても、

- VMware サービス (VMware Horizon Cloud on Microsoft Azure, VMware Cloud on AWS, Google Cloud VMware Engine, Oracle Cloud VMware Solution)

- Citrix サービス (Citrix Virtual Apps and Desktops for Azure, Citrix Virtual Apps and Desktops サービス on AWS)

などの DaaSを展開しています。

今回は、Azure で提供されている DaaS の一つである Azure Virtual Desktop (AVD) を構築する方法について、自分の整理も兼ねて、まとめてみようと思います。

【構築完成イメージ】

<構成>

- Entra Connect による Active Directory - Entra ID 間の同期

- Entra ID - Entra Domain Services 間の同期

- Windows 10/11 マルチセッション

- ユーザープロファイルの保管先は Azure ファイル共有 (FSLogix 利用)

※ 検証目的のため、Active Directory および Entra Connect サーバーを Azure 仮想マシン上に構築しています。

Azure Virtual Desktop (AVD) のメリット

Azure Virtual Desktop (AVD) とは、マイクロソフトが提供している仮想デスクトップ (VDI : Virtual Desktop Infrastructure) サービスであり、本サービスをクラウドで提供しているため、DaaS (Desktop as a Service) の一つとなります。

【メリット】

- Windows 10/11 Enterprise マルチセッション機能

- Windows 7 ESU(Extended Security Updates:拡張セキュリティ更新プログラム)の無償提供

- Microsoft 365 E3/E5、Windows 10/11 Enterprise E3/E5 などのライセンスを保持している場合、すぐにAVDを使用可能

- AVD上で動作する仮想マシンと Microsoft 365 は マイクロソフトのバックボーンネットワークで通信が行われるため、高速にアクセスが可能

※ 特に「Windows 10/11 Enterprise マルチセッション機能」は、DaaS の中で唯一、Azure Virtual Desktop ホストプール上に展開された Windows 10/11 (仮想マシン) を、複数ユーザーで共有することが可能となり、複数ユーザーで1台の仮想マシンを共有させることで、コンピュート費用を削減できるもようです。

また、 Citrix Virtual Apps and Desktops for Azure では、AVD ワークロードを制御する「AVD コントロール プレーン」機能を保有し、更に以下のメリットを享受することができるもようです。

【メリット (Citrix Virtual Apps and Desktops for Azure)】

- Auto Scale 機能による適正仮想マシン起動数制御 (VMコスト軽減)

- HDX(high definition experience)テクノロジーによる画面転送パフォーマンスの最適化 (アウトバウンドトラフィックの軽減)

- 完全な閉域接続の実現

※ AVDの場合、AVD コントロール プレーン との通信でパブリック ネットワークへの通信が必要となります。 - ロケーションに応じた最適な接続

- マスターイメージの更新機能

Azure Virtual Desktop (AVD) 構築

事前準備

Azure Virtual Desktop (AVD) を今回の構成で構築するために、以下を準備します。

Azure 無償/有償 サブスクリプション

Azure サブスクリプションを保持していない場合は、以下の URL から Azure 無償 サブスクリプションを発行します。

Microsoft 365 無償/有償 サブスクリプション

本手順では「Microsoft 365 Business Premium」の試用版を使用します。

※「Microsoft 365 Business Premium」の試用版ライセンスの発行方法については、以下の URL を参照。

Microsoft Entra ID カスタムドメイン設定

Active Directory と Microsoft Entra ID (旧 Azure AD) 間を同期するため、今回は Active Directory (Azure 仮想マシン上にデプロイ) で構築したドメイン名と同じドメインを用意し、Microsoft Entra ID のカスタムドメインとして設定します。

独自ドメインは、「お名前.com」,「Freenom」などから取得できますが、今回は、Azure ポータル -「App Service ドメイン」から独自ドメインを取得することにします。

※ Microsoft Entra ID カスタム ドメインの詳細な設定方法については、以下の URL を参照。

[補足]

「App Service ドメイン」以外から独自ドメインを取得した場合、Azure DNS でカスタム ドメインをホストするために、ドメイン レジストラー (ドメインの購入元) に対してドメインの委任作業を実施する必要があります。

※ 詳細なドメイン委任作業の設定方法については、以下の URL を参照。

構築

Entra Connect 同期設定

Entra Connect を使用することで、オンプレミス Active Directory と Entra ID 間でアカウントの同期をすることが可能となり、オンプレミス Active Directoryと同じアカウントを使用して、SaaS、PaaS、Azure Virtual Desktop (AVD) へアクセスすることができるようになります。

また、オンプレミス環境 と Azure間を ExpressRoute, VPN などで結ぶことで、Entra Connect - Entra ID 間の同期処理をプライベート通信で実施することが可能になります。

※ 詳細な Entra Connect の設定手順については、以下 URL を参照。

Entra Domain Services 構築

Entra Domain Services (旧 Azure AD DS) では、Windows Server Active Directory と完全に互換性のあるマネージド ドメイン サービス (ドメイン参加、グループ ポリシー、LDAP、Kerberos 認証、NTLM 認証など) が提供されます。

今回は、Azure Virtual Desktop (AVD) のホストプールの仮想マシン (Windows 10/11) をドメインに参加させるために、Entra Domain Services を構築します。

※ 詳細な Azure AD DS の作成手順については、以下の URL を参照。

Azure Virtual Desktop (AVD) 用イメージの作成手順

※ AVD用イメージの詳細な作成方法については、以下の URL を参照。

Azure Virtual Desktop (AVD) ホストプール作成手順

[事前作業]

1) Azure Virtual Desktop (AVD) ホストプールの仮想マシンが Entra Domain Services (旧 Azure AD DS) のドメインに参加できるよう、AVD ホストプールの仮想マシンがデプロイされる仮想ネットワークの「DNS サーバー」設定を、Entra Domain Services で使用される IP アドレス (プライベート IP アドレス) に変更。

2) AVD ホストプールの仮想マシンがデプロイされる仮想ネットワークのサブネットから Entra Domain Services で使用されるサブネットに対してアクセスができるよう、ネットワーク セキュリティ グループ (NSG) などを適切に設定。

※ AVD ホストプールの仮想マシンがデプロイされる仮想ネットワークのサブネットに仮想マシンをデプロイし、Entra Domain Services のドメインに参加がすることができるか、事前に検証することをお勧めします。

※ 参考URL

[Azure Virtual Desktop ホストプール 作成手順]

1) Azure ポータルに接続し、「Azure Virtual Desktop」を選択します。

2) 「概要」-「ホスト プールの作成」を選択します。

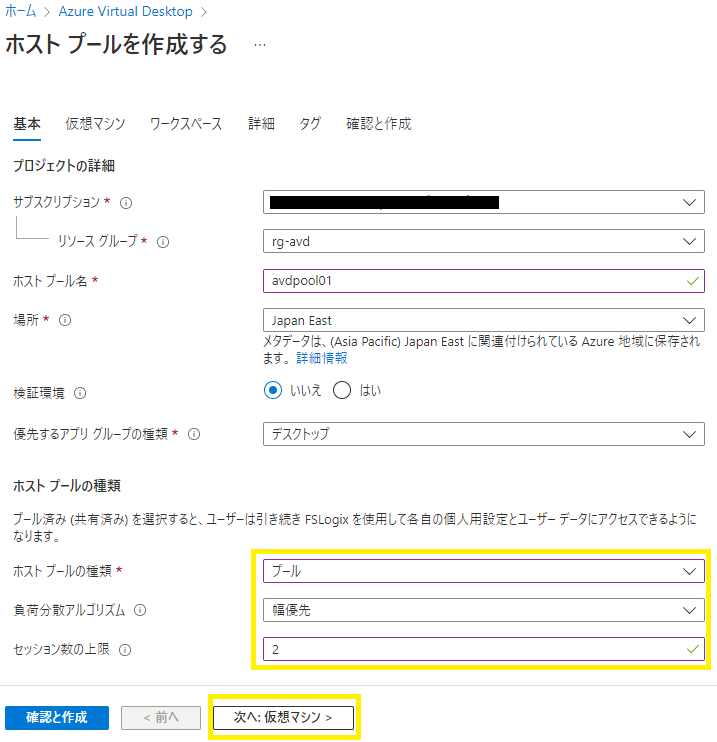

3) 必要項目を入力後、「次へ : 仮想マシン」を選択します。

※ Azure Virtual Desktop ホストプール パラメータの詳細は、以下の URLを参照。

※ 2024年5月時点では、サービス メタ データについても「東倭国」を指定可能になっています。

4-1) 「仮想マシンの追加」:「はい」を選択し、「名前のプレフィック」などの必要項目を入力します。

※ 「名前のプレフィックス」に「avdhostje」と指定した場合、指定した「VM数」に応じて、ホストプール上に「avdhostje-0/avdhostje-1」といった仮想マシンが作成されます。

4-2) 「イメージの種類」:「ギャラリー」を選択し、「すべてのイメージを表示」から、「マイ アイテム」-「マイ イメージ」から、AVD用に作成した Windows 10/11 イメージを選択します。 また、「VM 数」(ホスト プール用に作成する VMの数) などの必要項目を入力します。

4-3) 「仮想ネットワーク」に ドメイン コントローラ と通信可能な仮想ネットワークを指定後、「参加するディレクトリを選択する」:「Active Directory」、「AD ドメイン 参加 UPN/パスワード」に、ドメイン コントローラの管理者アカウントの資格情報、およびパスワードを入力後、「次へ:ワークスペース」を選択します。

※ 今回は、Entra Domain Services (旧 Azure AD DS) を使用するため、 「参加するディレクトリを選択する」:「Active Directory」を選択し、「AD ドメイン 参加 UPN/パスワード」に、Azure AD DC 管理者グループに属しているアカウント、およびパスワードを指定します。

※「参加するディレクトリを選択する」に「Azure Active Directory」を選択することも可能になっています。

5) 「デスクトップ アプリ グループの登録」:「はい」を選択し、「宛先のワークスペース」に任意の名前で登録後、「確認と作成」-「作成」を選択し、ホスト プールを作成します。

[補足]

AVD用仮想マシンを Entra Domain Services ドメインに参加するフェーズ (joindomain) が失敗する場合は、「事前作業」で正しく設定できているかを確認すると良いかと思います。

デスク トップ アプリケーション グループへ接続ユーザーの登録

Azure Virtual Desktop (AVD) 環境に接続するためには、デスクトップ アプリケーション グループで接続を許可するユーザーを登録する必要があります。

以下に、デスクトップ アプリケーション グループで接続を許可するユーザーを登録する方法を記載します。

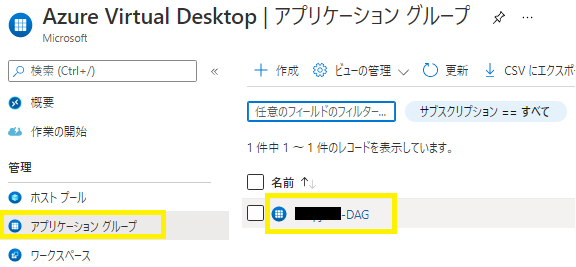

1) Azure ポータルから「Azure Virtual Desktop」を選択後、「管理」:「アプリケーション グループ」より、作成されたアプリケーション グループを選択します。

2) 「管理」:「割り当て」-「+追加」を選択します。

3) Azure Virtual Desktop (AVD) 環境への接続を許可する「ユーザー/グループ」を選択し、「選択」を選択し、割り当てが完了したことを確認します。

Azure Virtual Desktop (AVD) 接続手順

Azure Virtual Desktop (AVD) 環境へ接続する方法として、大きく以下の2通りの方法があります。

- Web クライアントからの接続

- デスクトップ クライアントからの接続

今回は、「Web クライアントからの接続」により、Azure Virtual Desktop (AVD) 環境へオンプレミスの環境から接続してみようと思います。

1) AVD Web クライアント 「https://client.wvd.microsoft.com/arm/webclient/index.html」にアクセスし、ライセンスが付与され、接続が許可されている Entra ID アカウントでログインします。

2) 「SessionDesktop」を選択します。

3) 「ローカル リソースへアクセス」より許可するリソースを選択後、「許可」を選択します。

4) 「ローカル リソースへアクセス」より許可するリソースを選択後、「許可」を選択します。

5) AVD仮想マシンにログインできたことを確認します。

※ Entra Domain Services のグループ ポリシーを利用し、ポリシーを適用することも可能であるため、必要に応じて設定を実施されると良いかと思います。

[参考 URL]

セキュリティ設定

Azure Virtual Desktop (AVD) のセキュリティ設定

Azure Virtual Desktop (AVD) を既定の状態で利用した場合、ファイル転送ができたり、クリップボードの情報をリモートデスクトップ越しにコピーできたりと、セキュアな構成になっていません。

Azure Virtual Desktop (AVD) をよりセキュアに構成するため、「クリップボード」および「ファイル転送」などを禁止することもできます。

※「クリップボード」および「ファイル転送」などを禁止する詳細な手順については、以下の URL を参照。

まとめ

今回は、Azureで提供されている Azure Virtual Desktop (AVD) を構築し、Web クライアントを使用して、オンプレミス環境からAVD仮想マシンに接続する手順についてまとめてみました。

今後は、AVDのもう少し細かいパラメータなどについても確認していこうと思います。

※ 2024年5月 更新